Assim como no Flood attack, o malware Mirai também é capaz de gerar requisições DNS com subdomínios randômicos através de dispositivos IoT. A magnitude do ataque à Dyn chegou a 1.2 Tbps de dados. A companhia identificou que entre os dezenas de milhões de endereços IP, cerca de cem mil eram de dipositivos infectados pelo Mirai.

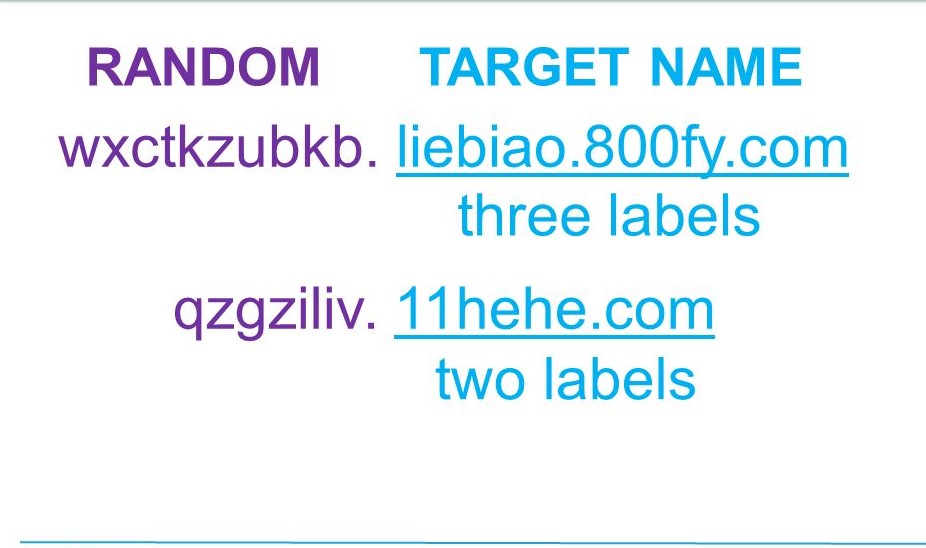

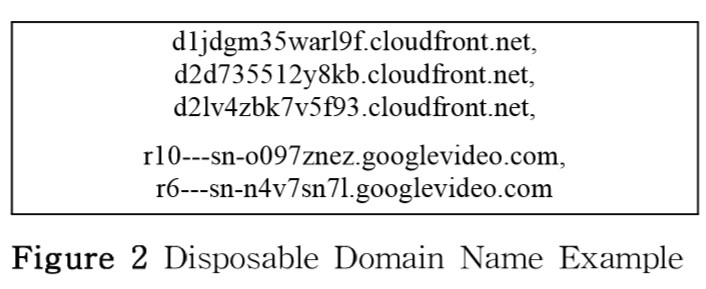

Uma das maiores dificuldade em indentificar esse tipo de ataque está no fato de empresas legítimas também usarem nomes de domínio pseudo-aleatórios, como na imagem abaixo:

Formas de mitigar o ataque

Tendo em vista que também existem domínios randômicos legítimos, precisamos diferenciá-los dos maliciosos. Uma maneira é utilizar uma lista branca que armazena quais subdomínios são utilizados por quais domínios, permitindo identificar requisições maliciosas com subdomínos gerados de forma pseudo-aleatória.