|

Computação Confiável |

|

‘Trusted Computing’ |

|

Trusted Platform Module |

|

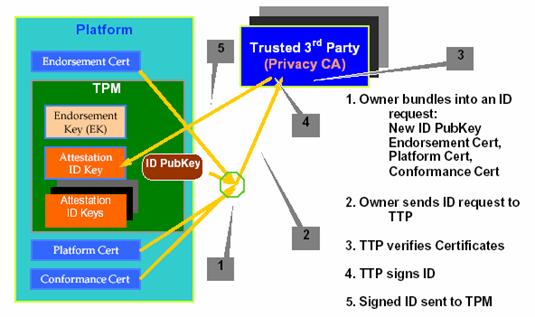

Os chips Trusted Platform Modules (TPM) baseados na especificação da TCPA estão atualmente disponíveis junto de três fornecedores: Atmel, Infineon e National Semiconductor. Algumas plataformas micro-informáticas podem atualmente ser encomendadas: IBM ThinkPad, notebooks e NetVista desktop. O chip TPM inclui as seguintes funcionalidades: Chave públicas: criação de pares de chaves, assinatura com chaves públicas, verificação, encriptação e desencriptação. Início seguro: os registros de encriptação da plataforma (PCR) registram pedaços de informações relativas à configuração durante toda a seqüência de arranque; uma vez ligado o computador é possível “selar” dados (tais como chaves simétricas para ficheiro encriptado) num PCR Inicialização e gestão: mediante estas funções, o proprietário pode, ou não, utilizar o chip, reinicia-lo e assumir a sua propriedade; a nova versão das especificações permite que o proprietário delegue determinado numero de funções ao utilizador. O Endossement Key (EK) é um par de chave (uma pública e outra privada) de 2048 bits. O componente confidencial do par de chave é gerado dentro do TPM e nunca exposto fora do dele. O EK é original ao TPM particular e conseqüentemente à plataforma particular. Há duas maneiras gerar o EK: O primeiro método deve usar o comando de TPM especificado para esta finalidade (TPM_Create EndorsementKeyPair). O segundo método é chamado “squirting” em que a lata do fabricante de TPM "esguincha" um EK externamente gerado no TPM durante o processo de fabricação. Por isso toda a parte de confiança está associado com o TPM, pelo fato de que o EK é original e que está sempre protegido dentro do TPM. Esta propriedade é certificada pelo certificado do endosso (CERT). O mesmo partido que fornece o EK não pode fornecer o CERT do endosso, em que a marca do fabricante de TPM "esguincha" um EK externamente gerado no TPM durante o processo de fabricação. A Attestaion ID Key (chave de atestado de Identificação - AIK) é usada fornecer a autentificação da plataforma a um fornecedor de serviço. Isto também é chamado authentication pseudo-pseudo-anonymous e é diferente da autentificação do usuário. São três os tipos de certificados que podem ser armazenados no TPM: Certificado do endosso (CERT do endosso), CERT da plataforma, e CERT do conformance. O CERT do endosso contem a chave pública do EK. A finalidade do CERT do endosso é fornecer o atestado que o TPM particular é genuíno, isto é que o EK é protegido. O CERT da plataforma é fornecido pelo vendedor da plataforma e fornece o atestado que os componentes da segurança da plataforma são genuínos. O CERT do conformance é fornecido pelo vendedor da plataforma ou por um laboratório da avaliação. Fornece o atestado por um partido seguro a respeito das propriedades da segurança da plataforma. |

|

Processo de Encriptação no chip TPM |