São muitas as aplicações da criptografia quântica, mas sem dúvida a maior delas é a distribuição de chaves secretas, estabelecendo um canal de comunicação seguro entre dois usuários. O processo é realizado parte em um canal de transmissão quântico e parte em um canal clássico. Existem alguns protocolos quânticos propostos para estabelecer a transmissão segura das chaves entre os usuários. Os três explicados a seguir são o BB84, o B92 e o E91. Nas explicações que se seguirão, Alice será nosso emissor, Bob será o receptor a se comunicar de forma segura com Alice, e Eva será um possível espião que tenta interceptar a mensagem.

1) Protocolo BB84 (Bennet Brassard 84)

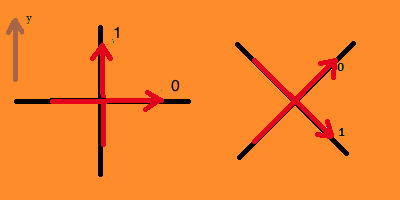

Neste protocolo, proposto em 1984 por Gilles Brassart e Charles Bennett, supomos que a propagação do fóton se dê no eixo z e que a polaridade da onda se encontre linearmente polarizada no plano xy. Em relação ao eixo x, Alice (a remetente) envia fótons com apenas quatro tipos de polarização, cada uma espaçada π/4 rad da outra. Ou seja, o ângulo θ pode assumir os valores 0, π/4, π/2 e 3π/4. Um polarizador na direção vertical pode distinguir com clareza entre as polarizações 0 e π/2, enquanto um polarizador na direção diagonal pode distinguir com clareza entre as polarizações π/4 e 3π/4, como ilustrado na figura abaixo.

Figura 2: Direções de polarização do fóton e seus respectivos valores lógicos

As polarizações 0 e π/4 assumem o valor lógico zero, enquanto as polarizações π/2 e 3π/4 assumem o valor lógico 1. Um fóton enviado na direção vertical (seja 0 ou π/2) que passa por um polarizador na direção diagonal possui 50% de chance de sair polarizado na direção π/4 e 50% de chance de sair polarizado na direção 3π/4. Portanto, usar o polarizador na direção incorreta sempre faz a direção original mudar, mas o mesmo valor lógico original será obtido em 50% dos casos.

A peculiaridade do envio do fóton é que a sua medida é capaz de alterar seu valor lógico em 25% dos casos (½ (escolher o polarizador errado) * ½ (obtenção do valor lógico errado)). Sendo assim, a monitoração do canal introduz um erro da ordem de 25% na informação transmitida.

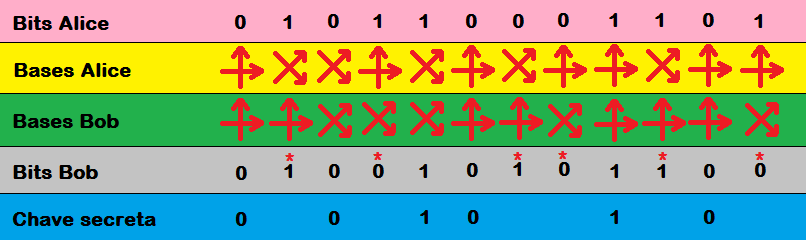

Os fótons enviados por Alice são recebidos por Bob (o destinatário), que seleciona os polarizadores a serem utilizados de forma aleatória. Usando um canal clássico, Bob então envia para Alice a seqüência de polarizadores que ele utilizou para medir cada fóton. Alice, por sua vez, informa de volta quais foram os polarizadores corretamente utilizados. Como Bob informa a Alice apenas a base que ele usou para medir os fótons e Alice apenas diz se tal base foi correta ou não, mesmo que um espião pudesse escutar a conversa, ele nunca saberia se o bit transmitido foi 0 ou 1. Esta informação não é transmitida por Bob pelo canal clássico, permanecendo segura.

Dessa forma, Alice e Bob obtêm uma seqüência única e secreta de bits a partir dos fótons que foram corretamente medidos por Bob. Se um espião se infiltrasse na rede e tentasse medir os fótons utilizando bases aleatórias (da mesma forma que Bob), cada vez que ele errasse a base, modificaria a direção de polarização daquele fóton específico. Ou seja, após a transmissão, emissor e receptor poderiam compartilhar parte da chave para verificar se haveriam discordâncias (erros) no código transmitido. Em caso afirmativo, a presença do espião seria detectada.

Figura 3: Exemplo de transmissão do protocolo BB84

Apesar de ser teoricamente imune à espionagem passiva, este protocolo ainda é vulnerável a ataques do tipo “man-in-the-middle”, ou “homem-no-meio” por não possuir formas de autenticação. Ou seja, Alice não é capaz de provar para Bob (e vice-versa) que é realmente quem diz ser, portanto um espião poderia se passar por um dos dois.

2) Protocolo B92 (Bennet 1992)

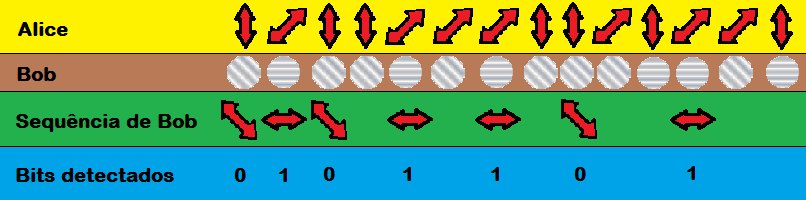

Neste protocolo, proposto por Bennet em 1992, apenas duas polarizações não-ortogonais são utilizadas (polarização A e B). A cada polarização é associada um valor lógico diferente. O “filtro polarizador A” é ortogonal a B, de forma que é impossível que o fóton com polarização B passe e existe alguma chance de o fóton com polarização A passar. Analogamente, o “filtro polarizador B” é ortogonal a A.

Dessa forma, só é possível obter algum sinal quando o filtro polarizador correto é usado. Depois que Bob recebe os fótons de Alice, ele usa aleatoriamente os filtros A e B. Então ele informa à Alice por um canal público em quais medidas ele obteve algum resultado, sem informar o resultado em si, que Alice já conhece. As medidas bem sucedidas são decodificadas em uma chave única e secreta.

Figura 4: Exemplo de transmissão do protocolo B92

Parte da chave é compartilhada pelo canal público e posteriormente descartada, para verificar se a mensagem foi espionada. Como boa parte da mensagem original é perdida pela simples verificação, Eva não tem como reenviá-la para Bob.

O protocolo B92 é na verdade uma simplificação do BB84, onde não são necessários dois pares de bases ortogonais para se enviar a chave, mas apenas duas bases não-ortogonais. No entanto, ele é mais complexo de se implementar do que o BB84, limitando consideravelmente sua aplicabilidade.

3) Protocolo E91 (Ekert 91) ou EPR (Paradoxo de Einstein-Podolsky-Rosen)

Este protocolo proposto por Arthur Ekert em 1991, utiliza como base o fenômeno do entrelaçamento quântico de partículas. Entendendo o funcionamento dos dois protocolos anteriores, a compreensão deste é relativamente simples.

Além do problema de transmitir uma chave, um sistema seguro deve ser capaz de proteger sua chave secreta até o momento em que ela é necessária. As leis da física mostram que é sempre teoricamente possível quebrar sistemas de segurança. No entanto, o paradoxo EPR pode ser usado para armazenar os fótons de modo a só se obter a chave quando necessário.

Sob determinadas condições especiais que fogem ao escopo deste trabalho, um átomo esfericamente simétrico pode emitir um par de fótons entrelaçados. Esta fonte de luz envia um elemento do par para Bob e o outro para Alice. Ambos os elementos são codificados da mesma forma que no BB84, ou seja, utilizando duas bases ortogonais. Os fótons são então armazenados. Assim como nos dois métodos anteriores, Alice e Bob escolhem aleatoriamente bases para medir a polaridade do fóton recebido e utilizam um canal clássico de comunicação para trocar informações sobre as bases escolhidas. Como o entrelaçamento quântico garante que as polaridades dos fótons que chegam aos dois são iguais (ou opostas), basta descartar os bits armazenados em escolhas de bases diferentes que ambos terão uma chave secreta compartilhada. E também como antes, qualquer tentativa de detecção dos fótons armazenados produziria erros na seqüência lógica obtida que poderiam ser detectados por anúncio público de parte da chave, como nos métodos anteriores.

Ekert também previu a possibilidade de Eva se infiltrar na fonte de emissão de pares de fótons. Para garantir a segurança, pode-se introduzir uma nova base para medição e envio de fótons, reduzindo a probabilidade de Alice e Bob escolherem a mesma base.

Contrariamente à intuição, por mais que Alice e Bob estejam distantes, eles sempre medirão polaridades iguais (ou opostas) nos elementos do par recebido. Essa polaridade só é determinada no momento da medição. Essa determinação acontece nos dois pólos de modo instantâneo independentemente da distância envolvida, de modo que a informação teria que viajar mais rápido do que a velocidade da luz, contrariando a teoria da relatividade. Este fenômeno, que como já vimos chama-se “entrelaçamento quântico”, até hoje não possui explicação satisfatória, embora o formalismo matemático da mecânica quântica aponte para esse resultado.

4) Quantum Key Tossing ou “Cara-ou-Coroa” Quântico

Esta aplicação interessante da criptografia quântica resolve o aparentemente insolúvel problema de duas pessoas jogarem “cara-ou-coroa” ou outros jogos de azar (como pôquer) à distância sem ser possível trapacear. O procedimento é simples e usa as mesmas idéias introduzidas pelo protocolo BB84.

Alice mais uma vez envia para Bob fótons polarizados em quatro direções distintas (duas bases ortogonais) e Bob escolhe aleatoriamente a base que usará para medir os fótons. Depois, Bob fará apostas sobre quais foram as bases utilizadas por Alice. Ele não tem como saber isto de antemão: há sempre apenas 50% de chance de acerto. Alice então responderá se Bob acertou ou errou a aposta, e enviará sua seqüência de bits por um canal clássico para provar ao remetente que não está mentindo. Assim, Bob pode comparar a seqüência de bits recebida pelo canal clássico com a seqüência recebida pela comunicação quântica; se Alice tiver mentido sobre suas escolhas de bases, Bob perceberá. Alice também não pode forjar os bits enviados classicamente, pois ela não sabe quais polarizações Bob escolheu.

Como podemos ver, o caráter aleatório e imprevisível da mecânica quântica nos permite detectar qualquer tipo de trapaça, limitando as informações disponíveis a dois usuários a um domínio completamente probabilístico. Como nenhum usuário em especial pode ter qualquer certeza sobre qualquer coisa que aconteça no processo, nenhum tem vantagem sobre o outro. Qualquer tentativa de trapaça se reflete em inconsistências nas seqüências de bits enviadas e recebidas, em ambos os lados.