1.

Motivação

1.

Motivação

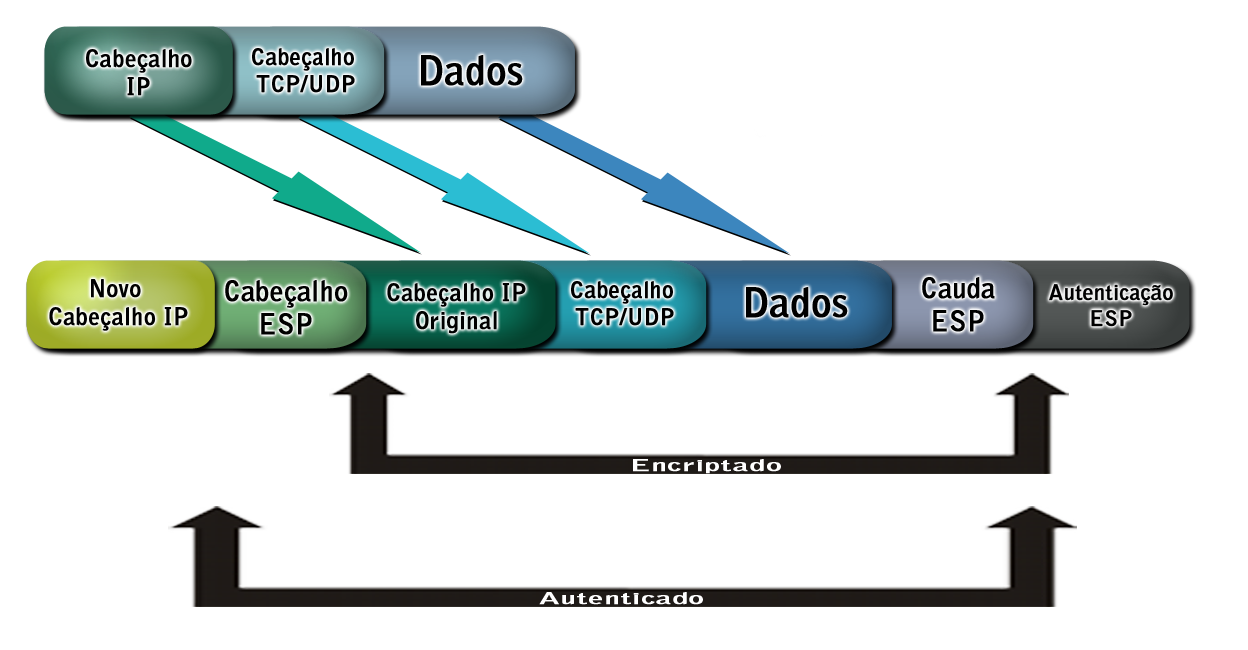

Responsável pelos serviços de confidencialidade do IPSec, o Encapsulating Security Payload se baseia no acréscimo de um cabeçalho e uma cauda ao pacote. Este protocolo define a encriptação do pacote como um todo (no modo túnel) ou da porção de dados do pacote (no modo transporte). No lado do emissor é realizada a encriptação e, no lado do receptor, a desencriptação. Durante o trânsito, as informações encriptadas não poderão ser examinadas por terceiros. Tanto para a encriptação, feita pelo emissor, quanto para a desencriptação, feita pelo receptor, são utilizados o algoritmo de criptografia e a chave secreta definidos por uma mesma SA. Há várias opções de algoritmos, sendo os mais comuns 3DES, Blowfish e AES. Além de prover serviços de confidencialidade, o ESP também provê serviços de autenticação e integridade, de maneira bastante similar ao AH. Todavia, estes não incluem o cabeçalho IP (no caso do modo túnel, não incluem o novo cabeçalho IP).

Disso conclui-se que,

dependendo da implementação, o endereço de origem do pacote

poderia ser alterado no caminho sem que o receptor note. Ainda assim,

a autenticação do restante do pacote seria capaz de garantir que o

pacote veio de uma pessoa que conhece a chave de autenticação.  Figura 5: Ilustração de um pacote em modo túnel com encriptação e autenticação do ESP. O cabeçalho e a cauda ESP envolvem o pacote original. No fim, é acrescentado o campo de autenticação. Assim como o AH, o cabeçalho ESP se situa entre os dois cabeçalhos IP no modo túnel e, no modo transporte, entre o cabeçalho IP e o da Camada de Transporte. A cauda ESP está sempre situada no fim do pacote. |

|

|||

|

|

||||

|

|

||||