Sistemas Similares

Apesar da popularidade do Tor, outros sistemas são usados para se obter anonimização utilizando abordagens diferentes.

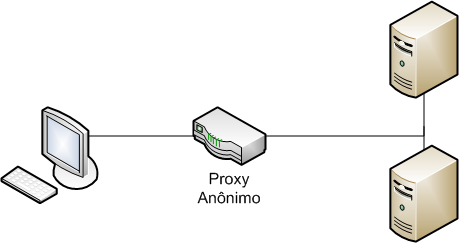

Proxy Anônimo

A abordagem mais simples e intuitiva é a do proxy anônimo. O proxy anônimo funciona como um intermediário entre o usuário e seu destino, fazendo com que o destino enchergue o endereço do intermediário, e não do usuário. É muito comum encontrar serviços de proxy anônimo [8], principalmente para HTTP.

Os problemas dessa abordagem é que primeiramente deve-se confiar no proxy, que tem acesso a todas as informações que trafegam no meio, inclusive os logs que podem comprometer a identidade do usuário, e o usuário está vulnerável à análise de tráfego que monitora as duas pontas (usuário e destino) e pode desta forma identificá-lo.

Arquitetura do proxy anônimo.

Peer-To-Peer

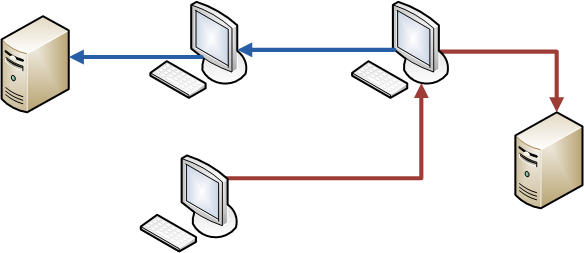

Existem também os sistemas de anonimização peer-to-peer onde um usuário que deseja ficar anônimo também atua como relay, roteando o tráfego de outros nós da rede. Esses nós podem utilizar multicast ou até mesmo broadcast para difundir mensagens na rede de forma a ocultar o rastreamento do usuário por meio de análise de tráfego, porém essa abordagem é mais usada para a comunicação dentro da própria rede anônima. [6]

Exemplo de arquitetura peer-to-peer com dois fluxos.

Botnet

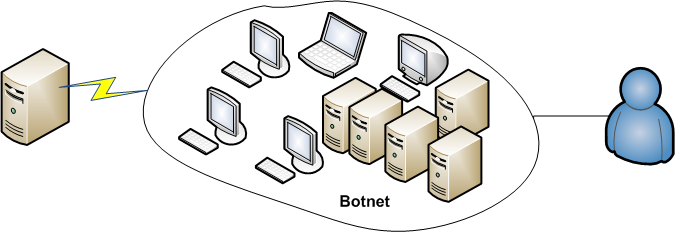

Uma alternativa famosa mas hostil é uma Botnet. Botnet é uma rede sobreposta de nós (denominados zombie computers) infectados por um programa malicioso, que tem como objetivo se espalhar na rede, se comunicar com outros zombies e reagir à ações de acordo com o objetivo da rede. O agente controlador da rede geralmente se utiliza de meios anônimos e comuns para se comunicar com os zombies como twitter, IRC ou até mesmo MSN. [10]

Exemplo de arquitetura de uma Botnet.

Alguns usos comuns de Botnets é o envio de spam, prática de DoS, hospedagem de páginas caracterizadas com phishing, geração de tráfego falso para popularizar websites, e até mesmo o roubo de informações em massa das máquinas infectadas. Sabe-se também que o controlador de uma Botnet vende o acesso à rede, permitindo que uma mesma rede sirva para diferentes propósitos.

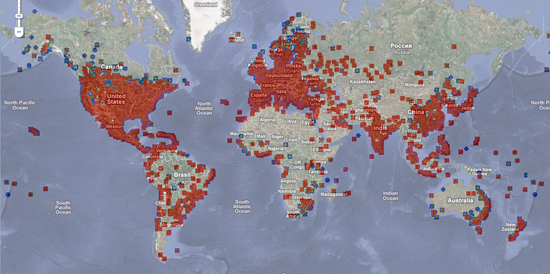

Uma botnet que se tornou popular devido ao alto número de zombies é a Conficker. A rede possuiu em média mais de 6 milhões de computadores [9] durante sua fase de mais alta infeccção.

Infecção do Conficker. (10)