Uma rede P2P (Peer-to-Peer) é caracterizada pela descentralização das funções de uma rede convencional, um nó pode fazer o papel tanto de cliente quanto de servidor. Essas redes se tornaram populares para a distribuição de arquivos (muitas vezes com direitos autorais) entre usuários.

Recentemente as redes P2P estão começando a serem usadas comercialmente, sendo na venda de musicas ou de jogos.

Com o crescimento do seu uso por empresas, os problemas de segurança ganharam importância. Uma das maiores característica desse tipo de rede, o anonimato de cada nó, enfraquece medidas de segurança tradicionais. A falta de centralização agrava ainda mais esse problema.

- Problemas de segurança

A arquitetura de segurança do padrão OSI (Sistema aberto de interconexão) é um bom modelo para verificar os problemas de segurança nessas redes. Neste contexto, as principais características desejadas são:

-Confidencialidade e integridade

Importante nas redes P2P no que tange o armazenamento de dados ou informações sobre os nós.

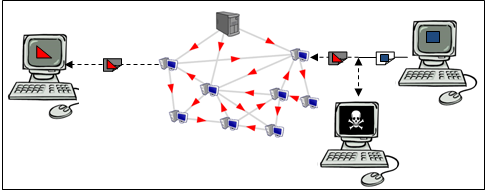

Um ataque pode ocorrer de varias maneiras, é possível alterar os protocolos de roteamento para desviar dados para que ele passe pelo nó do invasor para chegar ao seu destino (ataque do homem do meio). Com os dados em mãos, o invasor pode ler ou modificar-los.

O maior problema para se desenvolver soluções de segurança é a falta de uma entidade na rede. Mesmo que se faça uma criptografia ou se use os mecanismos do MAC, um destinatário não saberá se os dados recebidos são confiáveis, já que ele não conhece com quem ele está se comunicando (anonimato).

Figura 1: Ataque do homem-do-meio

-Autenticação (dados e entidades) e não-repúdio

Para garantir o anonimato, os nós assumem pseudônimos, que cobrem a sua real identidade. Isso cria uma grande oportunidade para invasores que podem se disfarçar com o uso de vários pseudônimos ou até usar o de outros usuários. A finalidade desse ataque é, na maioria das vezes, para obter vantagens em redes onde há um sistema de reputação.

Nestes tipos de redes, o roubo de pseudônimos acarreta num problema de perda confidencialidade. Um bom exemplo é o que a Associação das Indústrias de Gravação da America (RIAA) fez a varias redes P2P de compartilhamento de arquivos, ao distribuir musicas com baixa qualidade usando pseudônimos, alegando combater a pirataria.

-Controle de acesso

Algumas redes P2P usam controle de acesso para dar a certos nós acessos a dados, por exemplo, na venda de jogos. Porém, em redes sem esse tipo de controle, dados com direitos autorais têm sido amplamente difundidos, levando a processos contra empresas que desenvolvem programas de compartilhamento de arquivos baseados em P2P e contra usuários.

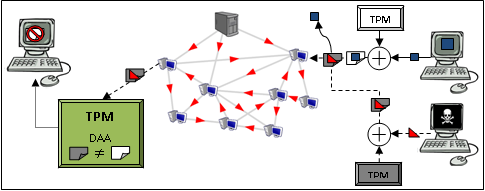

- Autenticação pseudônima através de TC

Pseudônimos estáveis podem ser obtidos através dos métodos de TC se cada nó que tenha o TCG ativado e credenciais DAA. Isso resolverá alguns dos problemas citados acima.

Um método para obter-los é simples:

Assumindo que cada rede P2P tem um identificador único, assim que um nó se conecta, ele recebe uma credencial da rede (pseudônimo). Estes deverão ter a seguinte forma:

NP=β fp

Onde β é derivado do nome da rede depois e fp é o segredo associado ao TPM localizado no nó P que está recebendo o pseudônimo. Quando um nó assume um pseudônimo, um outro que deseja verificar se esse primeiro é quem ele diz ser, pode requisitar a sua assinatura DAA.

Assim, através dos algoritmos de verificação do DAA, outro nó pode confirmar se o nó suspeito tem uma credencial válida e que o valor fp é o mesmo que o obtido no tempo de credenciamento.

Através desse sistema, o pseudônimo NP associado a um nó é fixo e é determinado como uma função do nome da rede e do valor fp, que é função do TPM, obtido durante a fase de conexão a rede.

- Resolvendo os problemas de segurança:

- Controle de acesso:

Como agora cada nó tem um nome fixo, controlar o acesso de cada um a certos dados é relativamente fácil. O nó que tem os dados requisitados pode agora decidir se cederá o acesso verificando o pseudônimo do nó requisitante.

-Autenticação e não-repúdio

Com o controle de autenticação proposto acima, redes que usam um sistema de reputação podem agora construir um sistema mais robusto, já que os ataques de roubo de pseudônimos serão muito mais difíceis de serem realizados. Isso também facilita a identificação dos atos de cada nó, assegurando o não-repúdio.

-Confidencialidade e Integridade

Como foi discutido anteriormente, o maior problema relacionado a essas duas características desejadas era certificar se os dados e o emissor eram realmente confiáveis. Com o proposto, cada nó da rede pode agora confirmar a origem de cada informação, identificando se os dados foram alterados no caminho até ele.

Figura 2: Solução usando computação segura

- Soluções/problemas

As credenciais DAA são emitidas pelos fabricantes de cada TPM. Mas como uma rede verificar se uma credencial é confiável se existem vários fabricantes?

A rede pode ser configurada com uma lista das chaves publicas, usadas para a emissão, de cada companhia Simultaneamente os fabricantes podem obter, de autoridades de certificação, certificados para suas chaves. Isso permitira a certificação por DAA por plataformas fabricadas por diferentes companhias.

O uso desta técnica descrita nessa seção contribuirá muito para as redes comerciais P2P, porém podem representar uma ameaça a redes P2P anárquicas. A autenticação de cada nó, mesmo que seja por pseudônimos, possibilita a identificação de quem distribui mídias protegidas por direitos autorais, dificultando a pirataria. Usuários destas redes argumentam que isso seria abuso da livre expressão e da liberdade da internet.