Atestação da plataforma

A atestação da plataforma tem a função de relatar sobre seu estado atual, verificando se está segura ou não. Esse processo é realizado através da criptografia assimétrica, utilizando um par de chaves e algumas credenciais associadas (certificados).

Cada TPM possui um par de chaves assimétricas, chamadas de chaves de endosso. Essa chave não é freqüentemente usada, pois seu uso excessivo facilitaria o rastreamento das atividades da plataforma. Para resolver esse problema, a plataforma utiliza os pares de chaves de identificação de atestação (AIK), que pode ser criada pelo módulo da plataforma segura e associada com a plataforma. Essa associação é realizada pela Autoridade de Certificação Privada (P-CA) que associa tais chaves de identificação às plataformas através da autorização de certos certificados, chamados de credenciais de chaves de identificação. Quando uma plataforma requere essa credencial, devem ser considerados as três credenciais de uma plataforma segura descritas abaixo:

- A credencial de autenticação, que é assinado pelo administrador da plataforma. Tal credencial atesta a autenticidade da TPM e vincula a chave de endosso pública a uma TPM.

- A credencial de conformidade, que é um certificado que atesta se uma certa parte da plataforma está funcionando como deveria. Um exemplo é a conexão da TPM com outras partes do computador.

- A credencial da plataforma, que é oferecido normalmente pelo fabricante da plataforma, garante que certa plataforma é uma instanciação de uma plataforma segura. Para obter esta credencial é necessário examinar as duas credenciais citadas acima e a plataforma que vai ser verificada.

Após o P-CA verificar tais credenciais e assegurar que a plataforma é autêntica, é criada uma credencial de atestação de identidade que associa a chave pública de atestação de identidade com uma descrição genérica da plataforma, que deve ter informação suficiente para assegurar a confiabilidade desta plataforma. É importante lembrar que o módulo pode criar quantas chaves de atestação de identidade forem necessárias para realizar os processos de atestação dos diferentes componentes.

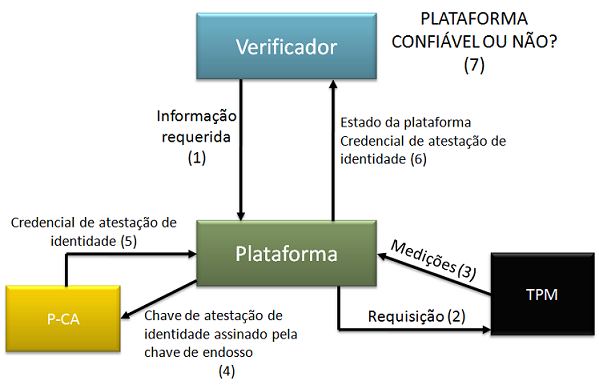

O processo começa com uma entidade que deseja saber sobre o atual estado da plataforma (o Verificador), enviando um sinal para a plataforma. A plataforma utiliza uma de suas chaves privadas de autenticação de identidade para assinar a combinação deste sinal com as medições da integridade que revelam o estado da plataforma, e envia essa informação para o Verificador, junto com a credencial de atestação de identidade. De posse dessas informações, o Verificador pode determinar se é seguro confiar nesta plataforma e se é seguro confiar no software que está sendo rodado na plataforma, através da avaliação das medições enviadas para ele.

Figura 1: Esquematização do processo de autenticação. Os números correspondem a ordem dos acontecimentos.

- Autoridade de Certificação Privada (P-CA) e Atestação Direta Anônima (DAA)

A atestação direta anônima permite que um usuário possa assegurar um verificador que ele está usando um módulo de harware certificado. A privacidade do usuário é protegida também e o verificador não é capaz de saber se está se comunicando com o mesmo usuário quando ocorrer duas diferentes comunicações entre eles.

Como descrito na seção de Atestação, o P-CA é responsável pela certificação de que uma chave pública de atestação de identidade corresponda a certo módulo. Aqui temos um problema, pois ao checar as credencias de uma plataforma segura, o P-CA aprende a chave pública de endosso do módulo. Se esta entidade não for confiável, o anonimato da plataforma será comprometido. Uma solução foi a criação de protocolos de atestação anônima, que asseguram que a plataforma consiga provar que é detentora da credencial e assine uma mensagem. Este protocolo garante que é impossível identificar a plataforma, garantindo, assim, o anonimato dela.