Técnicas de Phishing

Antes de discorrermos sobre técnicas, é importante evidenciar o Phishing como grande utilizador da Engenharia Social, campo de estudo psicológico cujo objetivo principal é entrar na mente do ser humano e coagi-lo a realizar tarefas benéficas ao atacante. Por meio dessa arte de manipulação de pessoas, o phisher pode induzir a vítima a lhe dar suas senhas, informações bancárias ou acessar seu computador por meio de um software que ele mesmo o convenceu a instalar. Trata-se de um crime muitas vezes fácil de ser executado, pois conta com uma natural inclinação humana de acreditar no que lhe é exposto. Assim, geralmente é menos demorado enganar um usuário e persuadi-lo a fornecer informações do que tentar realizar uma quebra de sistema.

Nota-se, portanto, que o Phishing abrange não somente ataques que envolvem a técnica. Engloba, sobretudo, fatores psicológicos. A seguir, veremos algumas das técnicas mais utilizadas:

1) Scamming

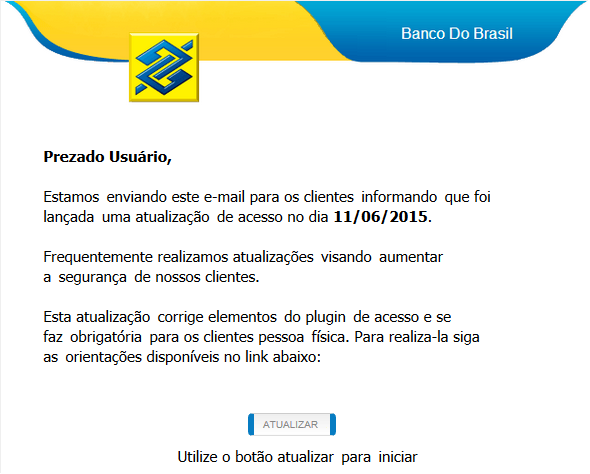

A mais comum de todas as abordagens, o scamming pode ser definido como a tentativa, por parte do agressor, de convencer a vítima a permitir a realização do ataque através de palavras. Isto é, o atacante pretende impelir o usuário a clicar em um link malicioso, abrir um anexo com malware, inserir suas credenciais em um site falso ou mesmo retornar informações importantes diretamente. Para isso, geralmente utiliza-se todos os meios possíveis, como e-mail, redes sociais, blogs, etc. em conjunto com técnicas da já mencionada engenharia social.

2) Visual deception

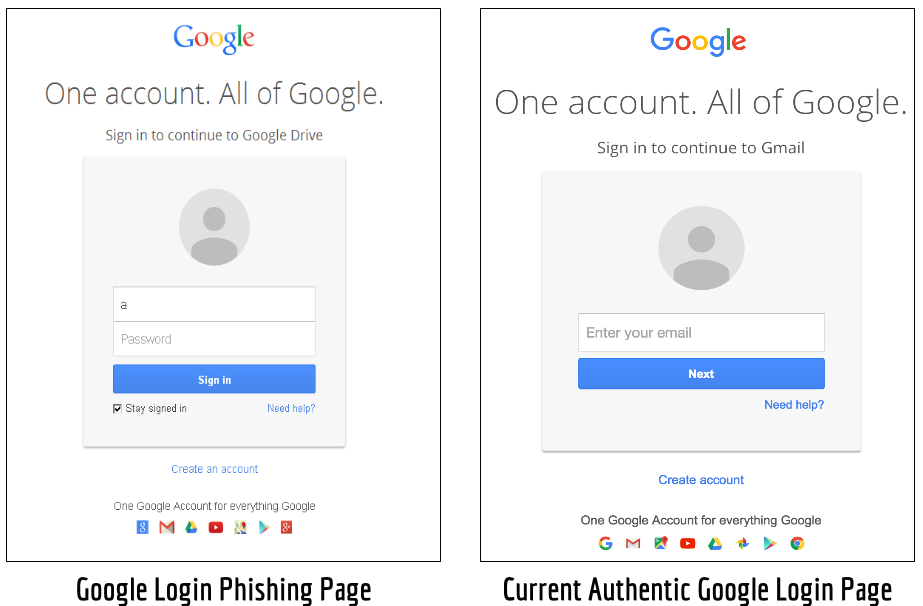

Outra forma de enganar internautas através de phishing é a utilização de sites-isca que tentam se passar por domínios autênticos. Para isso, um cuidado especial é dado por parte do agressor ao visual da página, e esta técnica é chamada de visual deception (“ilusão visual”).

A intenção aqui é tratar o design para que este fique o mais fiel possível ao do site original, preferencialmente a ponto de não gerar nenhuma suspeita. Dessa forma, mesmo um usuário mais atento pode não perceber a fraude visual e sentir-se “livre” para não checar os demais indicadores de segurança.

Esta técnica pode ser bastante efetiva se usada em conjunto com outras, como scamming e social phishing, e é uma das mais presentes atualmente, atingindo vítimas em todo o mundo [3].

3) Social phishing

O social phishing, como já indica o nome, trata do levantamento de informações sociais relevantes sobre a vítima antes da realização do ataque. É uma técnica bem mais trabalhada, demorada e difere das demais por uma característica particular: o direcionamento .

Através de dados presentes principalmente em redes sociais, sites de compra e cadastros on-line, o atacante pode traçar um perfil e realizar com maior eficácia sua abordagem (em geral por scamming), passando-se por um parente, amigo ou alguém importante para a vítima. Esse processo, também chamado de web mining, torna o ataque muito mais direto e eficiente, mesmo que jeitos já bem conhecidos de contato sejam utilizados.

Como nos mostra o estudo feito por [4], a realização do levantamento prévio, ainda que custosa em termos de tempo e esforço, tem aproveitamento cerca de 4 vezes maior que um ataque simples, com resultados acima dos 70% de eficácia. Dessa forma, podemos crer com certa segurança que esta é a técnica mais poderosa dentre todas as abordadas aqui, e merece atenção especial na prevenção.

4) Malware phishing

Malware phishing refere-se a qualquer tipo de ataque phishing no qual a máquina do usuário é infectada com software malicioso. De vírus a keyloggers e scripts, o computador da vítima sofre o ataque de forma interna, isto é, o programa rouba informações localmente e as envia para o atacante por algum meio. Em geral, este tipo de técnica atua explorando falhas de segurança no sistema do meio em que se realiza o ataque ou, mais comumente, utilizando engenharia social.

Um típico ataque de engenharia social envolve o uso do scamming ou alguma outra forma de convencer o usuário a abrir um anexo de e-mail ou realizar um download em algum site. Ao fazê-lo, o software adquire liberdade (dada pelo próprio usuário) de realizar tarefas mal-intencionadas em seu ambiente local.

Já a exploração de bugs e falhas dá-se de forma bem menos previsível, uma vez que tudo depende da falha encontrada. Normalmente, pode-se criar worms e vírus auto-propagantes que explorem essas falhas e obtenham informações, ou mesmo injetar conteúdo malicioso em um site autêntico que não possua algum tipo de prevenção. Essa forma costuma ser mais rara, porém muito mais eficaz uma vez que independe da colaboração da vítima.

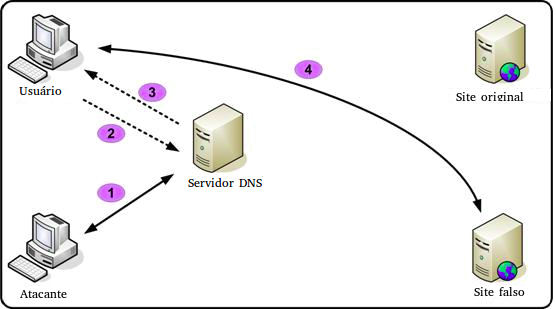

5) Pharming

O pharming, cujo nome vem da junção de “phishing” e “farming”[11], trata-se de todo ataque cujo alvo principal é o redirecionamento do usuário na rede, isto é, a conexão do mesmo com um servidor malicioso de forma não-intencional.

Formas mais comuns tipicamente envolvem a alteração do arquivo local de hosts (host poisoning), onde um endereço pode ser trocado para um IP atacante, ou exploits de servidores DNS. Este segundo método, caso obtenha sucesso, é capaz de redirecionar um grande número de usuários que conectem-se naquele host, propiciando ataques em massa e dando sentido ao termo “pharming”.

6) Injeção de conteúdo

Injeção de conteúdo é o termo utilizado para designar qualquer tipo de inserção de conteúdo malicioso em um domínio legítimo [6]. Dentre as diversas subformas deste tipo de técnica, destacam-se o redirecionamento automático ou instalação de um malware no computador do usuário, feito sem suspeitas após a injeção já ter sido realizada com sucesso.

Em particular, com relação ao processo de injeção, podemos ver comumente o uso de três abordagens:

Vulnerabilidades de segurança: o atacante explora defeitos no site que possam dá-lo controle sobre o mesmo e, portanto, a possibilidade de colocar seu próprio conteúdo em alguma área.

Cross-site scripting: trata-se de uma falha de programação no alvo que permita injeção de scripts externos através, geralmente, de campos comuns de inserção de dados. Um exemplo muito comum é inserir código em campos de texto em cadastros de blogs, sites de venda, etc.

SQL Injection: assim como o cross-site scripting, esta abordagem explora vulnerabilidades no domínio para inserir código SQL e afins, com intuito de realizar queries remotas num banco de dados falso, em detrimento do original.

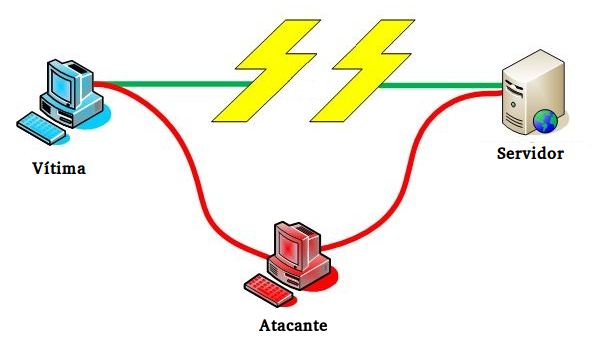

7) Man-in-the-middle

Ataques “man-in-the-middle”, como o próprio nome já dá a entender, são todos aqueles em que o atacante situa-se entre o cliente e o servidor. Desta forma, do ponto de vista da vítima, o phisher passa-se pelo domínio real, salva as informações recebidas e as repassa para o endereço de fato como se fosse o próprio cliente.

Trata-se de um ataque bastante difícil de ser detectado, uma vez que o agressor não altera ou destrói os dados. Tanto da parte do cliente quanto da do servidor, tudo parece acontecer normalmente. Em contrapartida, também é um dos mais difíceis de se realizar, pois envolve interceptação de conexões possivelmente criptografadas, sendo essa uma grande forma de prevenção.