Conceitos

Explore

A Deep Web é uma parte da Internet que não está acessível através dos mecanismos de busca convencionais. Ela abrange uma ampla gama de conteúdos, como bancos de dados privados, informações pessoais, sistemas internos de empresas e outros tipos de informações restritas. Esses dados não são indexados pelos motores de busca, tornando-se inacessíveis para a maioria dos usuários comuns. É importante ressaltar que a Deep Web não é sinônimo de conteúdo ilegal ou ilícito, mas sim uma camada da Internet que exige autenticação ou acesso específico.

Dentro da Deep Web, encontra-se a Dark Web, que é uma parte ainda mais oculta e anônima. A Dark Web é uma porção da Internet que utiliza tecnologias e protocolos específicos, como o Projeto Tor, para permitir o anonimato e a privacidade dos usuários. Ela é composta principalmente por sites clandestinos, fóruns de discussão, mercados online e outras plataformas onde ocorrem atividades ilícitas. A Dark Web é um ambiente virtual onde os usuários podem acessar serviços e conteúdos sem revelar sua identidade ou localização.

O Tor Project é uma organização sem fins lucrativos que desenvolve e mantém a tecnologia Tor (The Onion Router), uma das ferramentas mais conhecidas e utilizadas para acessar a Dark Web. O Tor é um conjunto de protocolos e software de código aberto que permite navegar anonimamente na Internet, protegendo a privacidade e a liberdade online dos usuários.

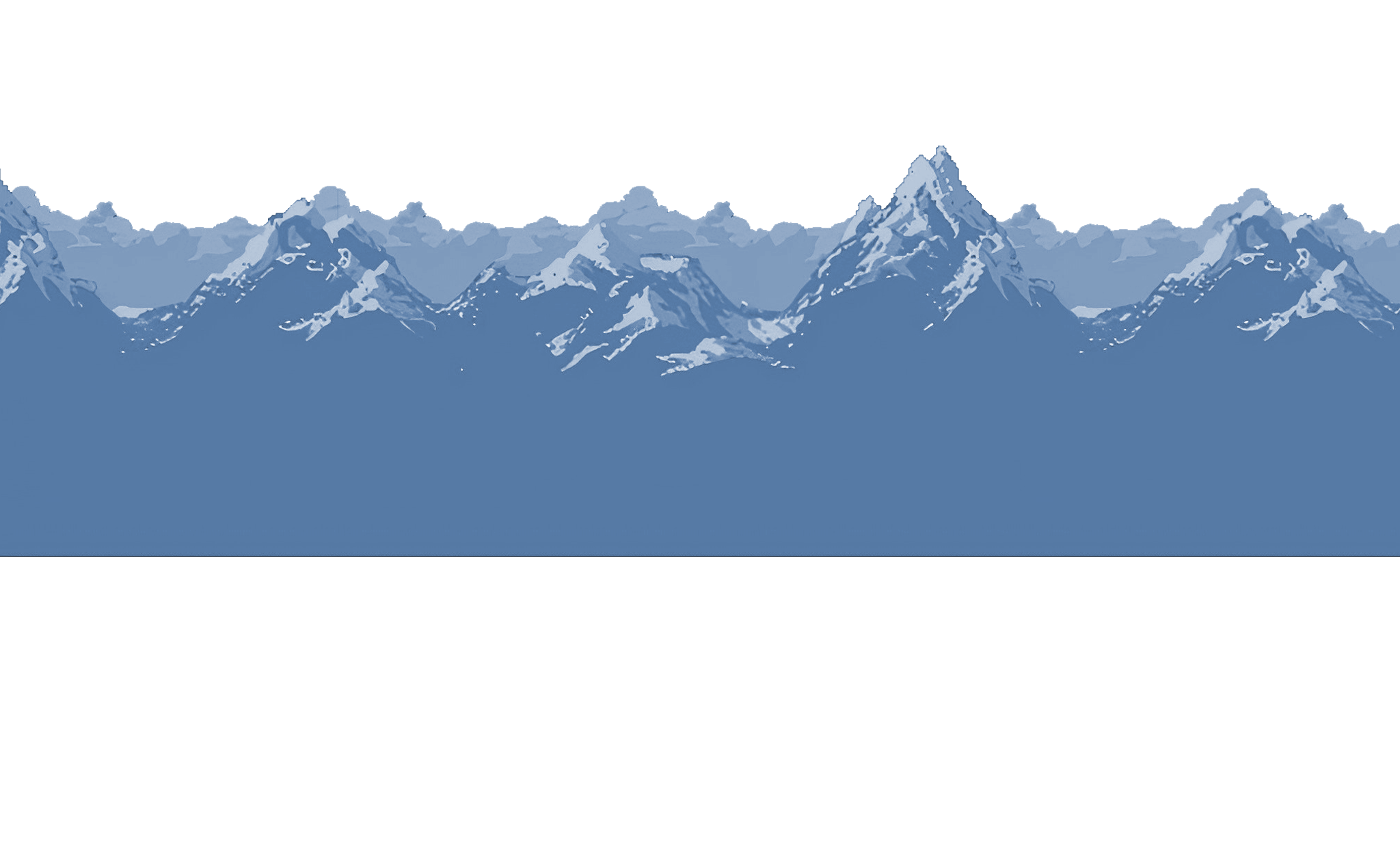

O funcionamento do Tor baseia-se em um sistema de roteamento em camadas, onde as conexões são criptografadas e passam por uma rede de relés distribuídos ao redor do mundo. Isso torna extremamente difícil rastrear a origem do tráfego e permite que os usuários acessem conteúdos e serviços de forma anônima. A estrutura em camadas do Tor é conhecida como "cebola" (onion), pois a criptografia é aplicada em várias etapas, assim como as camadas de uma cebola.

Ao utilizar o Tor, o tráfego de dados do usuário é direcionado através de uma série de relés, sendo cada relé responsável por criptografar e encaminhar o tráfego para o próximo relé, até que a conexão atinja o seu destino final. Dessa forma, o Tor protege a identidade dos usuários, uma vez que o destino final do tráfego não pode ser facilmente rastreado até o ponto de origem.

Além de permitir o acesso à Dark Web, o Tor também pode ser utilizado para contornar a censura e o monitoramento impostos por governos e provedores de internet. Ele é utilizado por jornalistas, ativistas, dissidentes políticos e usuários preocupados com a privacidade para se comunicarem de forma segura e protegida.

No entanto, é importante mencionar que o Tor não é uma ferramenta que garante total anonimato e segurança. Embora forneça uma camada adicional de proteção, ainda existem maneiras de identificar usuários através de técnicas avançadas de análise de tráfego e correlação de dados. Além disso, como na Dark Web, existem riscos associados ao acesso a conteúdos ilegais, como atividades criminosas e venda de produtos ilícitos.

O Freenet Project é uma iniciativa que visa fornecer uma rede descentralizada para o compartilhamento anônimo de conteúdo na Internet. Ele permite que os usuários acessem informações e compartilhem dados de forma segura e privada, sem revelar sua identidade ou localização física. O projeto utiliza uma arquitetura peer-to-peer (P2P), na qual os computadores dos usuários participam ativamente na rede, armazenando e compartilhando dados uns com os outros.

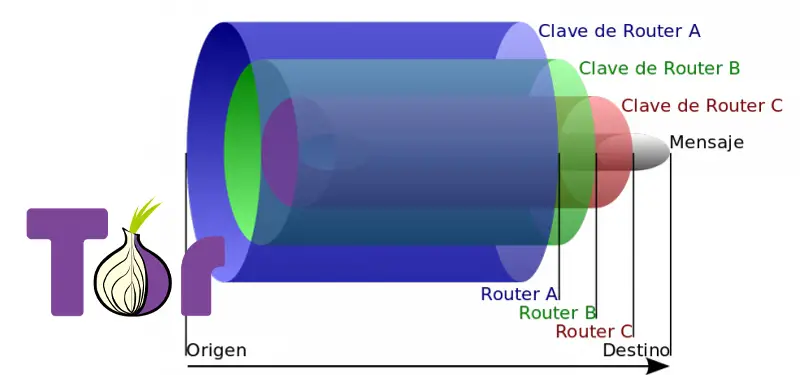

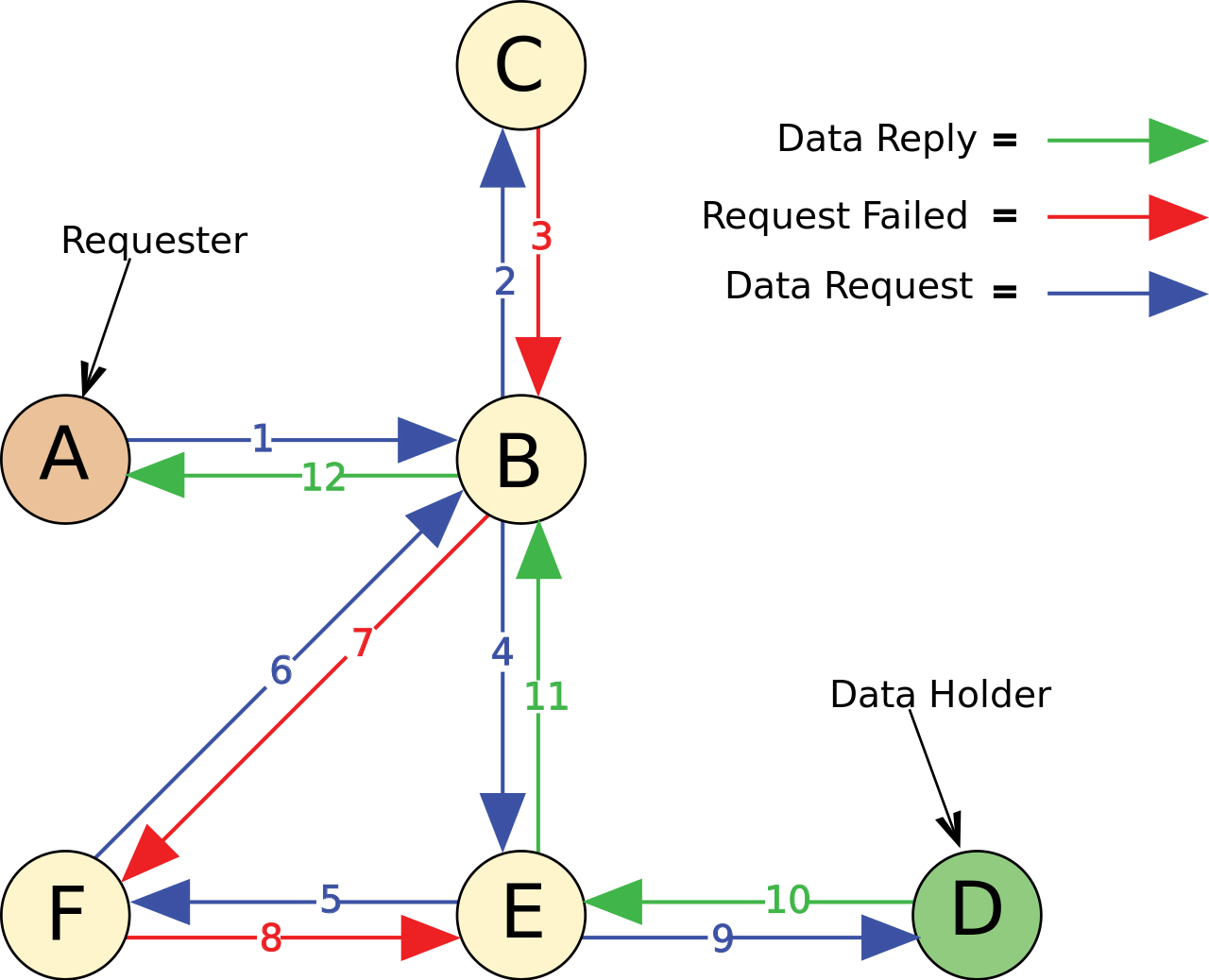

A principal característica do Freenet é o anonimato. Ele utiliza criptografia avançada e roteamento anônimo para garantir que as informações sejam transmitidas de forma segura e que a identidade dos usuários não seja revelada. Os dados são divididos em pequenos pedaços, criptografados e distribuídos pela rede. Quando um usuário faz uma solicitação de conteúdo, os dados são recuperados de diferentes nós da rede, de forma anônima e não rastreável.

Ao contrário da Internet convencional, onde os dados são armazenados em servidores centralizados, o Freenet adota um modelo de armazenamento distribuído. Isso significa que os dados são fragmentados e replicados em vários computadores dentro da rede, garantindo que o conteúdo permaneça acessível mesmo que alguns nós sejam desligados ou comprometidos. Além disso, como os dados são criptografados, os nós que armazenam os fragmentos não têm conhecimento do conteúdo que estão armazenando.

O Freenet permite que os usuários publiquem e acessem diversos tipos de conteúdo, como websites, blogs, fóruns de discussão e até mesmo serviços de e-mail. Essa flexibilidade permite a criação de uma ampla variedade de aplicações e serviços na rede Freenet. No entanto, é importante observar que, devido à natureza descentralizada e anônima da rede, também existem riscos associados, como o compartilhamento de conteúdo ilegal ou prejudicial.

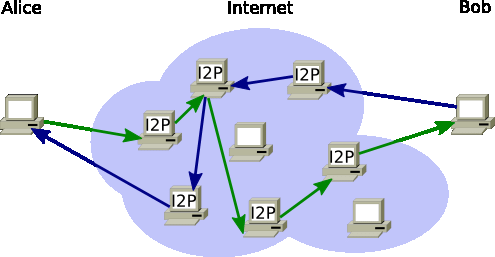

O I2P (Invisible Internet Project) é uma rede anônima que visa proporcionar privacidade e segurança online aos usuários. O projeto foi criado com o objetivo de proteger a identidade dos usuários e o conteúdo transmitido na internet, oferecendo uma alternativa ao Tor. O I2P opera por meio de um sistema de roteamento em camadas, criptografia end-to-end e uma rede descentralizada de nós.

Ao contrário do Tor, que se concentra principalmente no acesso à Dark Web, o I2P oferece um ambiente seguro para o compartilhamento de informações e serviços online. Ele permite que os usuários acessem sites, enviem mensagens, compartilhem arquivos e até mesmo hospedem serviços na rede I2P. Essa rede possui uma arquitetura distribuída, na qual cada participante contribui com recursos para o funcionamento da rede, ajudando a garantir a anonimidade e a privacidade dos usuários.

O I2P utiliza o conceito de "tunneling" para encaminhar o tráfego de dados de forma segura. Os dados são divididos em pacotes criptografados e passam por uma série de nós (também conhecidos como "routers") antes de alcançarem seu destino final. Esses routers são operados por voluntários e ajudam a mascarar a origem e o destino do tráfego, dificultando sua interceptação ou rastreamento.

Além disso, o I2P oferece recursos como serviços de e-mail anônimos, transferência de arquivos peer-to-peer e hospedagem de sites na rede I2P. Os sites hospedados na rede I2P têm um endereço exclusivo que termina em ".i2p", e seu conteúdo é acessível apenas dentro da rede I2P, garantindo a privacidade e a segurança dos usuários.

No entanto, assim como outras tecnologias de privacidade online, o I2P também pode ser usado para fins ilícitos. A rede abriga uma variedade de conteúdos, incluindo sites da Dark Web, fóruns de discussão e serviços ocultos. É importante ressaltar que o uso do I2P não implica necessariamente em atividades ilegais, pois a rede também é utilizada por indivíduos e organizações que valorizam a privacidade e a segurança online em suas comunicações e transações.