|

Página Principal

>

3. Infra-estrutura de Chaves Públicas

>

3.3 Certificação

|

Anterior

Próxima

Anterior

Próxima

|

|

|

|

|

A certificação

é a principal função de uma PKI. Os certificados

fornecem uma forma segura de se divulgar uma chave pública, de

forma que a validade destas possa ser verificada. Através da

gerência destes certificados, a Autoridade Certificadora tem

controle sobre a autenticidade de cada entidade associada, assim

como o poder de revogar estes certificados caso ocorra algum

problema. |

|

Um certificado contém

as informações essenciais para associar uma entidade a

qual pertence o certificado a uma chave pública. Dente as

informações mais comumente presentes, podemos citar a

identificação do dono do certificado, a sua chave

pública, as informações referentes à Autoridade

Certificadora que assinou o certificado, e a sua validade. Estes

certificados podem tanto ser usados para identificar a entidade

como para identificar níveis de permissão ou credenciais.

Além disso, os certificados geralmente contêm uma

assinatura digital da Autoridade que o assinou e da entidade que

possui o certificado, de forma que a integridade dos mesmos possa

ser verificada com um nível maior de

segurança.

Figura 10 -

Informações de um Certificado

Figura 11 - Chave pública de um

certificado

|

|

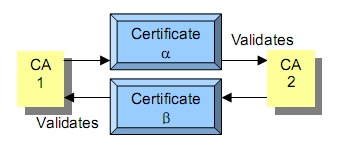

Como podemos perceber agora, grande

parte da segurança de uma estrutura de PKI está

intimamente relacionada com a confiança. Devemos confiar nas

Autoridades Certificadoras que assinam nossos certificados, assim

como confiar nas Autoridades Certificadoras que assinaram os

certificados das entidades com quem os comunicamos. Partindo do

pressuposto de que nem todas as entidades vão confiar na mesma

AC para proteger os seus certificados, foi elaborado um método

para criar certificados entre duas ACs. Este método, chamado

de Certificação Cruzada, permite que duas autoridades que

confiem uma na outra emitam um par de certificados cruzados. Desta

forma, a AC 1 valida AC2 e AC2 valida AC1. Em casos onde uma

AC confia em outra, mas a recíproca não é

válida, ocorrerá à criação da

certificação em apenas um sentido. Desta forma, podemos

perceber que a questão de autenticação entre

autoridades cria uma série de cadeias de confiança, onde

uma autoridade mais importante pode confiar em outras autoridades

de menor porte, que por sua vez confiam em outras, e assim

sucessivamente.

Figura 12 -

Certificação Cruzada (retirado de

[11]) |

|

Em um universo composto de

um grande número de ACs, onde nem todas estão conectadas

através de um método de certificação cruzada,

um número arbitrário de ACs precisa validar umas as

outras, até que um certificado seja de fato obtido. O processo

de validação em cadeia, até a emissão de um

certificado, é chamada de validação do caminho do

certificado

Figura 13 - Caminhos de

Certificação (retirado de [11])

No exemplo da

imagem, a entidade A precisa da chave pública da entidade B.

Como A não confia diretamente na AC3, ele precisa se comunicar

com uma entidade AC1 de sua confiança, que por sua vez confia

em AC2, que confia em AC3. Esta última conhece a chave

pública de B, que é então enviada para a entidade

A. |

|

O processo de

validação garante que a informação contida no

certificado, como a identificação do dono do certificado

e a chave pública ainda são válidos, pois estas

informações são passíveis de

alteração. A forma mais comum de verificar a validade de

um certificado é através da consulta a Autoridade

Certificadora que o assinou. Ela poderá informar a validade do

certificado sempre que ele for utilizado, por exemplo, através

de uma interface Web. O procedimento mais utilizado pelas ACs

é a emissão de um certificado que pode ser

verificado sempre que desejado, mas que também possui um

período de validade associado, como um certificado que precisa

ser atualizado a cada ano. |

|

O processo de

revogação está intimamente ligado ao processo de

validação. Ele tem como objetivo informar os

usuários quando uma informação contida em um

certificado não é mais válida, por exemplo, se a

informação foi corrompida ou se a integridade da chave

privada do usuário foi violada, ou simplesmente porque o dono

do certificado modificou alguma das suas informações.

Para descobrir se um certificado foi revogado, a entidade

interessada pode contatar a Autoridade que o assinou, ou pode

consultar uma lista de Certificados Revogados (Certification

Revocation Lists – CRL), que pode ser divulgada pela AC.

Uma CRL é uma lista negra dos certificados revogados, e esta

lista deve ser assinada e atualizada periodicamente pela

AC. |

|

|

|

|