|

As técnicas

antigas de esteganografia apresentadas sofrem, porém, de

alguns problemas. A formação do meio portador é

muito trabalhosa e demorada, como a construção de uma

oração no código “Ave Maria”, ou

a espera do cabelo do mensageiro crescer sobre o couro cabeludo

tatuado com a mensagem secreta. As técnicas modernas, com o

uso de computadores, proporcionam maneiras mais elaboradas de se

ocultar grandes volumes de informação com rapidez e um

mínimo de trabalho humano. |

|

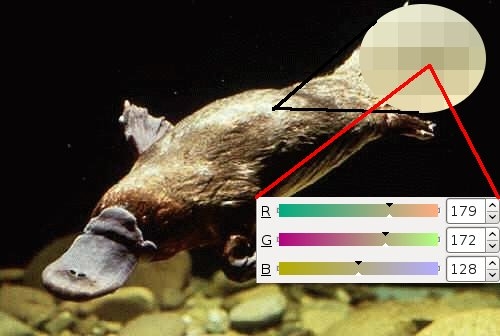

A técnica

esteganográfica conhecida como LSB (Least Significant

Bit) propões alterar os bits menos significativos do meio

portador. Em uma imagem digital mapeada em bits, cada pixel (menor

ponto da figura) é representado por uma seqüencia de

bits. Na representação True Color, por exemplo,

cada pixel é formado pela combinação das cores

vermelho, verde e azul, com 8 bits cada, ou seja, 2^8 = 256 valores

possíveis para cada cor, num total de 24 bits para representar

cada pixel. O número de cores diferentes nessa

representação é 2^24, aproximadamente 16.7

milhões. Uma alteração, por exemplo, nos 4 bits

menos significativos de uma cor representaria uma diferença de

apenas 2^4 = 16 no valor da mesma, quase imperceptível a

alguém observando a imagem. A codificação ASCII

(American Standard Code for Information Interchange) utiliza

7 bits para representar os caracteres do alfabeto da língua

inglesa, mas que são geralmente representados por 8 bits, ou

um byte, devido à organização da memória dos

computadores. Para essa codificação, utilizando-se os 4

bits menos significativos de cada pixel, é possível

ocultar (4 bits por cor * 3 cores) /(8 bits por caractere) = 1,5

caractere por pixel de uma imagem. Com essa técnica, em uma

imagem de 2 megapixels, cerca de 2 milhões de pixels, tirada

por uma câmera fotográfica digital comum, seria

possível ocultar aproximadamente 3 milhões de caracteres,

cerca de 75% do número de caracteres do texto da Vulgata

Clementina, texto da Bíblia em latim escrito por São

Jerônimo e revisto durante a Reforma Católica, que tem

pouco mais de 4 milhões e 200 mil caracteres, sem alterar

significativamente a aparência da imagem. [21]

Um pixel de um

ornitorrinco.

Os bits que

representam o pixel.

A técnica LSB,

porém, apresenta fraquezas fundamentais que serão

apresentadas na seção sobre Esteganálise.

Mídias que não sofrem alterações expressivas ao

terem seus bits menos significativos alterados geralmente

apresentam essas características por causa do ruído. O

ruído branco é um sinal aleatório com uma

potência espectral plana, ou seja, tem potência espectral

igual para todas as freqüências centrais em uma

determinada largura de banda. Ao se inserir uma mensagem secreta,

porém, o ruído contido na mídia deixa de ser

aleatório, por conter informação em uma certa

linguagem, seguindo padrões de ocorrência de

símbolos da mesma.

Uma forma de

preservar a aleatoriedade do ruído da imagem é a

utilização de um gerador pseudo-aleatório para gerar

uma seqüência de números aparentemente

aleatórios a partir de uma semente conhecida somente ao

emissor e receptor da mensagem secreta. Dessa forma, altera-se os

bits menos significativos somente dos fragmentos (pixels, no caso

de imagens) indicados pela cadeia pseudo- aleatória gerada,

fazendo com que a semente usada atue como chave. Assim, para se

descobrir a mensagem oculta ou simplesmente provar sua

existência, além de desconfiar de sua presença (o

que se torna mais difícil), é necessário saber a

chave e o algoritmo usado para se gerar a seqüência

pseudo-aleatória.

Outra maneira de

tornar o ruído introduzido aleatório é submeter a

mensagem a ser oculta a um método competente de criptografia,

o que resulta em uma seqüência aparentemente

aleatória, que pode então ser embutida na mídia

portadora, combinada ou não com a técnica de chave para

um algoritmo pseudo- aleatório dos locais de

inserção dos dados, para ainda mais

segurança.

Nota-se que, quanto

maior a preocupação com a segurança da mensagem

secreta, menor pode ser a exigência em relação ao

aproveitamento da banda passante disponível, isto é,

quanto menor se deseja a chance de ser detectado, menor deve ser a

densidade de dados da mensagem oculta em relação à

mensagem portadora. Assumindo-se uma mensagem criptografada de

mesmo tamanho de seu original, ocupando 25% dos pixels da mesma

imagem de 2 megapixels, esta teria um tamanho máximo agora de

aproximadamente 0,75 milhão de caracteres, uma perda

significativa em banda passante que por outro lado torna a

esteganografia utilizável para fins

práticos.

É importante

ressaltar que embora tenha-se usado texto como ilustração

do tamanho da mensagem secreta, o conteúdo desta pode ser

qualquer tipo de dado, como, além de texto, outra imagem, um

programa executável, um arquivo de som digital ou até

mesmo vídeo.

Pelo fato da

esteganografia em imagens digitais ocultar a mensagem secreta

simulando ruído, existem imagens que são melhores

candidatas a portarem mensagens do que outras. Desenhos gerados em

computadores apresentam, geralmente, pouca variabilidade de cores e

nenhum ruído se comparados a fotografias digitais. Pixels

desses desenhos, se alterados, chamarão atenção para

si, por introduzirem um ruído artificial em uma imagem em este

que não existia. De maneira análoga, existem regiões

de fotografias com menos ruído e variabilidade de cores e

luminância do que outras e pixels dessas regiões são

piores candidatos a portadores de dados secretos do que pixels de

regiões de descontinuidades, por exemplo. Existem

técnicas sofisticadas que analisam imagens de forma a escolher

pares de pixels gerados pseudo-aleatoriamente, embutindo dados no

melhor candidato e deixando o outro inalterado.

Um desenho que

possui apenas 3 cores diferentes não é apropriado ao uso

da esteganografia. |

|

Pode-se aplicar a

técnica LSB, apresentada anteriormente, também ao som

digital, utilizando os bits menos significativos das amostras de

som, em vez de pixels. As alterações no som original

seriam indistinguíveis de ruído ao ouvido humano. Para

evitar a detecção, também podem ser usadas a

variação com chave ou encriptar a mensagem secreta antes

de ocultá-la no som portador, além de encontrar amostras

com melhores condições de terem seus bits menos

significativos alterados afetando minimamente o som original.

Existem ainda técnicas esteganográficas específicas

para se utilizar como meio portador o som.

Mascaramento é

um fenômeno em que um som interfere na nossa

percepção de outro som. Por exemplo, o mascaramento de

freqüências ocorre quando dois tons de

freqüências próximas são tocados ao mesmo

tempo. O tom de maior intensidade mascara o de volume menor,

fazendo com que este não seja percebido. Similarmente,

mascaramento temporal ocorre quando um sinal de intensidade alta

é tocado imediatamente antes de outro de menor intensidade, em

que o segundo não é percebido. Pode-se então

codificar uma mensagem de forma que não possa ser percebida

pelo ouvido humano, mas que possa ser recuperada com equipamento

apropriado. [8]

Outra técnica

existente é chamada de “echo hiding”

(ocultação no eco), que insere a mensagem a ser oculta em

forma de eco no som portador. Esse eco pode ter duração

de 0,5 ms para representar um '0' e 1,0 ms para representar um '1'

binários, por exemplo, e é geralmente curto demais para

ser perceptível à análise comum. A mensagem secreta

oculta dessa maneira pode ser então detectada utilizando

transformações cepstrais. Cepstrum é o

resultado de se aplicar a Transformada de Fourier ao logaritmo da

Transformada de Fourier de um sinal. Às vezes definido como

espectro de um espectro, seu nome é obtido ao se inverter a

ordem das quatro primeiras letras da palavra

“spectrum”. Uma propriedade interessante do

domínio cepstral é que a convolução de

dois sinais pode ser representada como a soma de seus

cepstra. (x1 * x2 → x1' + x2') [28] |

|

Para se ocultar uma

mensagem secreta em um vídeo, pode-se usar as técnicas

apresentadas para imagens em seus quadros individualmente ou

técnicas esteganográficas para sons em seu áudio, se

presente. É possível ainda utilizar uma

seqüência pseudo- aleatória de semente secreta para

determinar os quadros que conterão dados ocultos, reduzindo

assim a densidade de dados secretos na mídia portadora,

aumentando a segurança da técnica. É possível

ainda combinar a esteganografia nos quadros e no áudio,

aproveitando ao máximo a banda passante sem abrir mão do

sigilo. |

|

Técnicas para

se ocultar informação em texto dividem-se em

relação ao formato do meio portador. No caso do texto

impresso, existem tintas que são visíveis somente sob luz

ultravioleta, freqüentemente usadas na verificação

de autenticidade de documentos. Sabe- se também que é

possível aumentar ou diminuir o espaçamento entre linhas

de um texto em 1/300 de uma polegada, aproximadamente 0,085 mm,

para codificar '0's e '1's, sem que isso seja perceptível a

olho nu. [7] Essa

técnica é interessante pois a mensagem oculta é

preservada se passar por um processo de fotocópias repetidas.

Além disso, sabe- se que impressoras a laser coloridas de

marcas como HP e Xerox acrescentam pontos amarelos minúsculos

em documentos impressos por elas, codificando números de

série, datas e horários de impressão.

[20] A

Electronic Frontier Foundation (EFF, ou Fundação

Fronteira Eletrônica), recentemente quebrou o código

usado pelas impressoras Xerox, chamado DocuColor tracking,

ou rastreamento DocuColor. [24]

Pontos

microscópicos de cor amarela representam números de

série e datas de impressão.

Já no caso de

texto em formato digital, há técnicas que possibilitam

embutir informação em áreas não utilizadas de

cabeçalhos de pacotes IP (Internet Protocol). Nesse

caso o objetivo não é ocultar dados, mas sim possibilitar

que nós de uma rede troquem informações de

roteamento sem gerar tráfego adicional nessa rede.

[6] O

site SpamMimic [22] apresenta ainda uma implementação

moderna do código “Ave Maria” criado por

Johannes Trithemius, ocultando informações em mensagens

que aparentam ser spam, lixo propagado pelo correio eletrônico

através da Internet. |

|

Uma técnica

esteganográfica recente traz vantagens ao utilizar paridade

para ocultar a mensagem secreta. Escolhe-se, no meio portador, um

conjunto de bits (ou pixels ou amostras de som) e utiliza-se sua

paridade para representar um bit da mensagem secreta, por exemplo,

paridade par representa '0' e paridade ímpar representa '1'.

Dessa forma, pode- se escolher as alterações menos

intrusivas e com menor chance de detecção a serem

realizadas na mídia portadora. Assim, para se alterar a

paridade desse conjunto de bits, muda-se de '0' para '1' ou de '1'

para '0' o bit que menos expressivamente altera o meio portador

maximizando a segurança da mensagem oculta. Para aumentar

ainda mais a segurança, utiliza- se chaves (sementes de

algoritmos pseudo-aleatórios) para a escolha dos grupos de

bits que representaram a mensagem secreta com sua

paridade.

Regiões de

bits podem representar valores através de sua

paridade. |

|

De um ponto de vista

da Teoria da Informação, a esteganografia oculta a

mensagem secreta onde o meio portador tem redundância de

dados. Um problema surge quando se aplica compressão, que tem

como objetivo reduzir e se possível, eliminar a

redundância da informação. Técnicas de

compressão sem perdas (lossless), em que os dados

são preservados integralmente após serem comprimidos e

descomprimidos, não apresentam grandes desafios à

esteganografia, bastando ocultar a mensagem secreta no meio

portador original, antes de ser comprimido. Assim a mensagem

poderá ser revelada sem problemas após a

descompressão.

Já as

técnicas de compressão com perdas (lossy), em que

há degradação da mídia após

compressão e descompressão, as técnicas

esteganográficas devem ser adaptadas à compressão.

Pode-se inserir a mensagem secreta em vários pontos do meio

portador ou utilizar códigos de correção de erros

para garantir a preservação da mensagem após a

compressão. No caso da compressão de imagens JPEG, existe

uma técnica de esteganografia que utiliza Transformadas

Wavelet que permite ocultar dados em uma imagem

comprimida. [12] A

compressão de sons MPEG, utilizada no formato de áudio

mp3, tira proveito do fenômeno do Mascaramento para reduzir a

mídia comprimida. Técnicas esteganográficas que

utilizem o Mascaramento devem então operar acima do threshold

(nível de corte), da compressão MPEG e abaixo do

nível da percepção humana para que resistam a esse

tipo de compressão. |

|

|

|

|

|

1. Introdução

1. Introdução