Considerações Técnicas

1. Protocolos

A comunicação por RFID obedece a um de múltiplos protocolos, dependendo das necessidades da aplicação. Aplicações podem ter um enfoque maior em segurança, distância ou velocidade. Uma aplicação de pagamentos, por exemplo, vê maior necessidade em possuir um protocolo com encriptação. Citando alguns dos notáveis [20]:ISO 14443: Padrão de protocolo usado em comunicações de alta frequência em curta distância.Criado para cartões de proximidade, inclui encriptação. Criado para sistemas de pagamento rápidos e seguros [23].

ISO 15693: Padrão de protocolo de alta frequência. Contém maior distância de leitura que sistemas contendo ISO 14443. Geralmente usado para controle de acesso, porém também implementado para controle de inventário e outras aplicações [24].

ISO 24730: Protocolo usado na comunicação de sistemas ativos. Utilizado numa frequência específica (2.45 GHz) e aplicado em sistemas de localização de tempo real [25].

ISO 18000-6: Define o padrão usado em comunicação em sistemas de frequência ultra-alta (UHF). Na sua revisão mais recente de 2013, ela contém 4 tipos. Dentre esses, é o ISO 18000-6C que é o mais utilizado, devido a suas aplicações em sistemas passivos de frequência ultra alta [26].

2. Conceitos básicos da comunicação

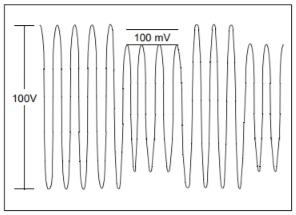

Modulação: Se refere às alterações periódicas de amplitude da onda de rádio que são usadas para refletir de volta ao leitor os dados codificados [3].Codificação dos dados: Codificação se refere ao processamento ou alteração dos dados desde a tag até ao leitor. Existem diversas maneiras de fazer a codificação, e o algoritmo utilizado deve levar em conta, entre outros fatores, recuperação de erro, capacidade de processamento, custo, sensibilidade da informação [3].

Aperto de mão: O aperto de mão (handshake) usual do RFID pode ser resumido em [3]:

1. Leitor gera uma onda de rádio contínua e fica esperando por uma modulação. Detectada a modulação, isso significa que uma tag está presente no alcance do leitor.

2. Caso seja passivo, a tag então começa o processo de se carregar com energia.

3. A tag carregada passa a dividir os dados de rádio do leitor e começa a preparar os seus próprios dados para a saída.

4. A tag, com seu indutor, causa pequenas flutuações na amplitude do sinal de acordo com a informação que ele deseja transmitir.

5. O leitor detecta essa mudança na amplitude do sinal modulado e as decodifica, obtendo os dados.

Voltar ao topo | Anterior | Próximo